はじめに

クラウドのIaaS上に、Barracuda WAF(以下、BWAF)をデプロイできたら、次は、WAFの設定です。プロビジョニング、初期設定、HTTPサービスの設定を行います。

常時SSL化を推し進める昨今のウェブ事情では、今更、HTTPサービスを使うケースはほとんどないと思います。しかし、とりあえずは、一般公開ウェブでもなく、SSL化にも対応していないレガシーなウェブサイトを防御したいケースもあるかもしれません。BWAFの場合、インスタンスSSLという機能があり、このようなウェブサイトでも、常時SSL化することができます。

私の場合、セキュリティ機能のPoCを行いたいだけだったので、HTTPサービスだけで十分だったというのが本音です。

BWAFの設定

BWAFのプロビジョニング

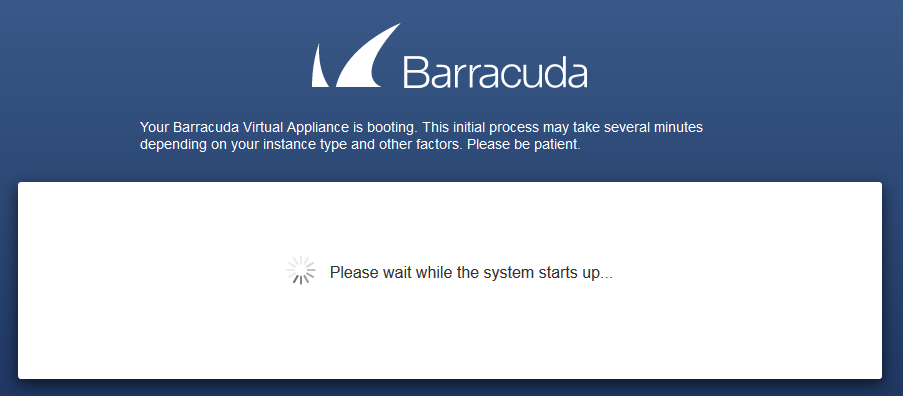

ウェブ管理GUI http://<WAFのFQDNまたはIPアドレス>:8000/ へアクセスします。

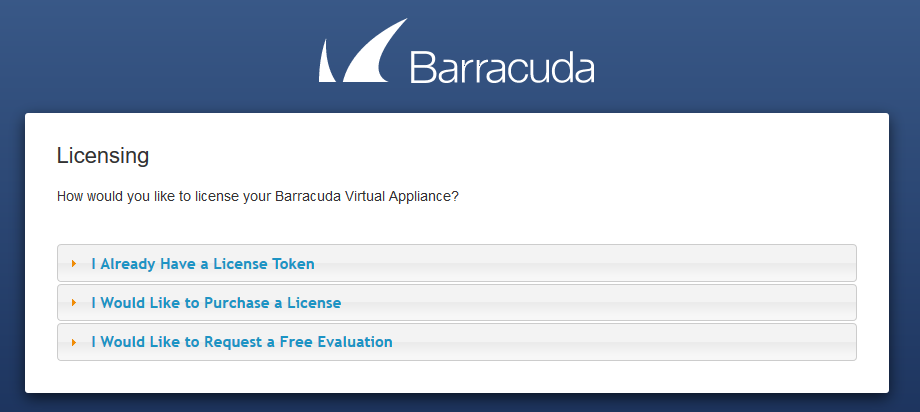

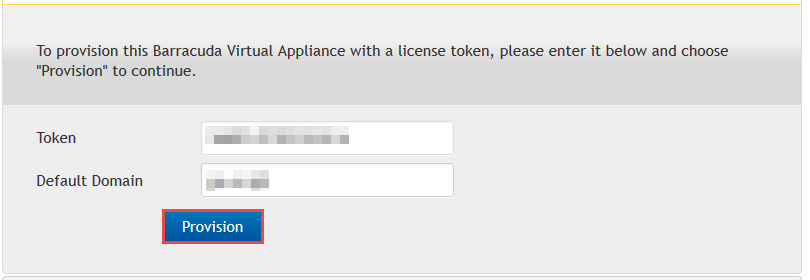

「Already Have License Token」をクリックし、ライセンストークンとデフォルトドメイン名を入力し、「Provision」をクリックします。デフォルトドメイン名は、 BWAFが管理者へメールを通知する際の送信メールアドレスのドメイン名となります。

プロビジョニングが開始されます。プロビジョニングにかかる時間は、利用しているインスタンスタイプの性能によります。15分程度かかります。30分間たっても画面が変わらない場合には、インスタンスを再起動してみてください。

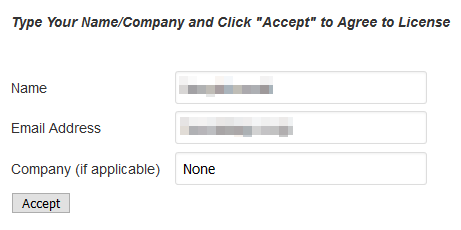

次に、製品の利用許諾画面が表示されます。名前、メールアドレスを入力し、同意します。その後、システムが再起動します。こちらも15分ほど気長に待ちます。

BWAFの初期設定

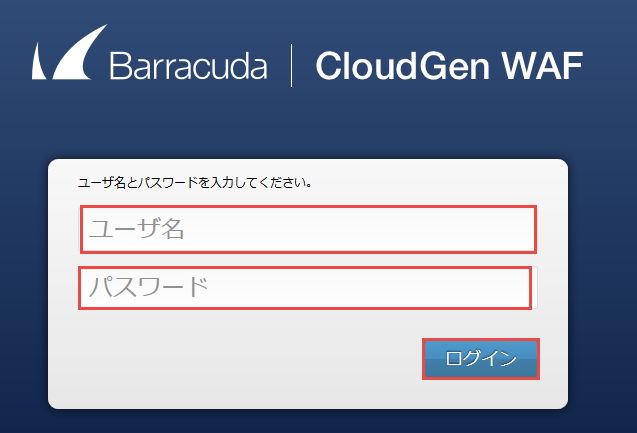

ログイン画面が表示されます。ユーザ名、パスワードを入力してログインします。

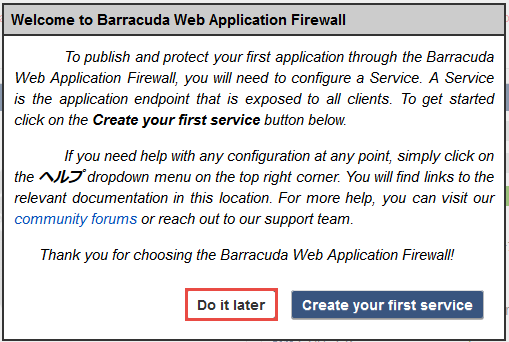

Welcomeメッセージが表示されたら、「Do it later」をクリックします。

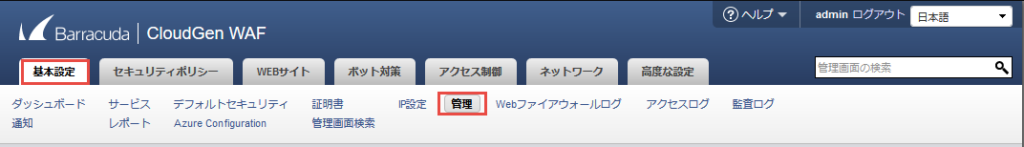

基本設定>管理画面に移動します。

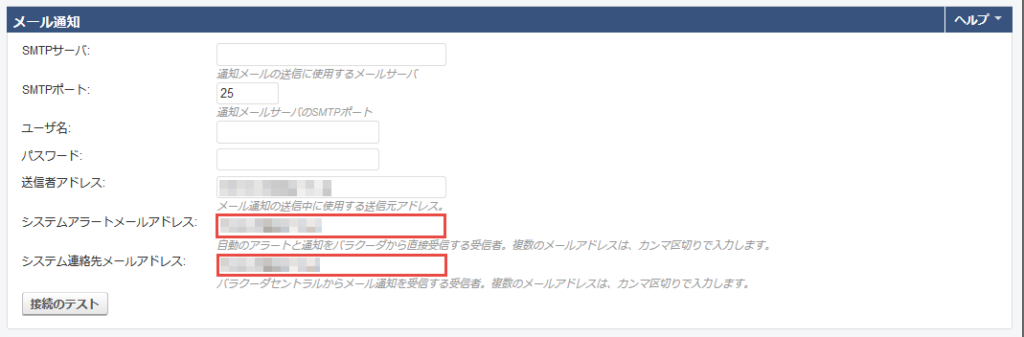

「 システムアラートメールアドレス 」と「 システム連絡先メールアドレス 」を入力し、設定を保存します。これらの設定項目は必須です。

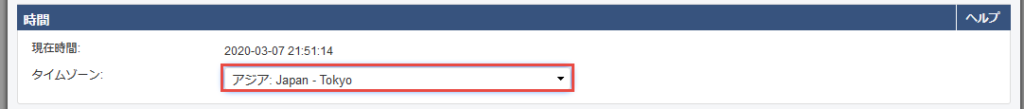

ログの時間を見やすくするために、タイムゾーンの設定を適切に変更します。自動的にシステムが再起動しますので、起動したら再度ログインします。

HTTPサービスの設定

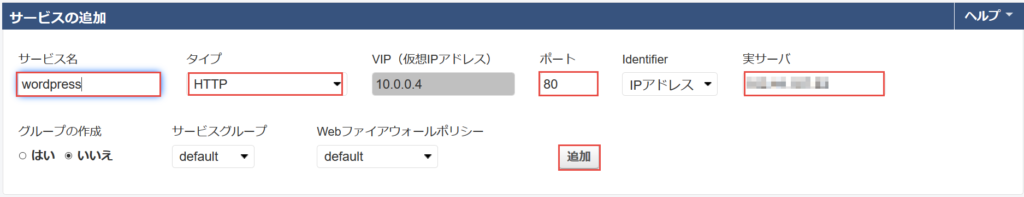

基本設定>サービス画面に移動します。

以下の項目を入力し、作成をクリックします。

- サービス名:任意

- タイプ:HTTP

- ポート:80

- サーバ:バックエンドサーバのIPアドレス(DNSのホスト名FQDNで指定することもできます。)

追加設定

AzureのIaaSに、BWAFをデプロイした場合

ネットワークのセキュリティグループは自動的に作成されますが、TCPポート80に関するルールは定義されていません。そのため、BWAFにHTTPのサービスを作成した場合には、ルールの追加を忘れずに行う必要があります。

以上で、BWAFが HTTPの通信を プロキシして、セキュリティチェックできるようになります。デフォルト状態では、パッシブモードで動作しているため、通信はモニターしているだけで、攻撃がきてもブロックしません。

基本設定>サービス画面で作成したサービスを編集して、モードをパッシブからアクティブに変更することで、ブロックを開始します。

パッシブモードの間で行うことは、誤検知があった場合に、その通信を許可するためのチューニングです。一通りチューニングが完了してからアクティブに切り替えるようにします。