はじめに

ウェブの改ざんや情報漏洩事件は日常茶飯事です。しかし、ウェブサイトへのハッキング手法は、実は、今も昔も大きく変わっておらず、インジェクション系の攻撃が最も多いということをご存知ですか。そして、5年ほど前から、パスワードリスト攻撃による著名ウェブサービスの不正ログインが相次ぎ、昨今では、不正ログインを防止するために2段階認証が必要との認識も一般的となったのも記憶に新しいです。

そのような脅威に対抗するために、ウェブサービスをリリースする前には、脆弱性診断を実施することが強く推奨されます。ですが、診断するページが多くなればなるほどサービス費用がかさんでいくため躊躇される方も多いのではないでしょうか。ウェブアプリの脆弱性を防ぐWAFの老舗でもあるBarracuda Networksから提供されているウェブアプリ脆弱性スキャンサービス Barracuda Vulnerability Manager(以下、BVM)が無償で使用できるため、それを試してみました。

スキャン対象として選んだのは、日本のCMS市場において、82.4%という圧倒的なシェア(2019年8月)を誇るWordPressです。

Q-Successは8月29日(米国時間)、日本のCMS市場において、WordPressのシェアが82.4%と高い値をつけていると伝えた。日本は他の国と比較してWordPressのシェアが多くなっている。

ターゲットのウェブサイトの準備

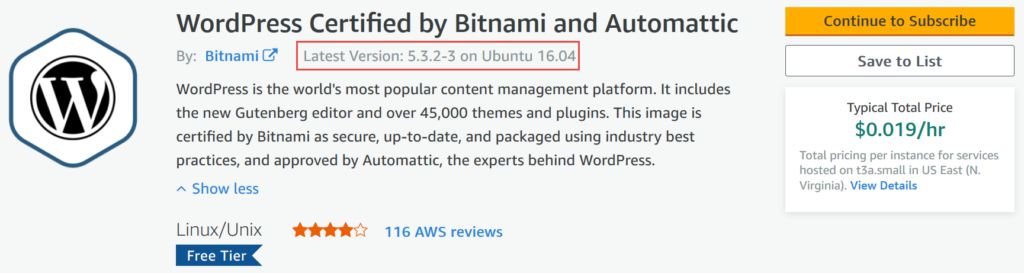

スキャンのターゲットとなるウェブサイトを準備するために、AWSのマーケットプレースからWordPressがプレインストールされたEC2インスタンスを使って構築します。

https://aws.amazon.com/jp/console/ へログインし、マーケットプレースから以下を選択し、デプロイします。2020年3月10日時点でのバージョン情報は、Latest Version: 5.3.2-3 on Ubuntu 16.04 です。

BVMのアカウント作成

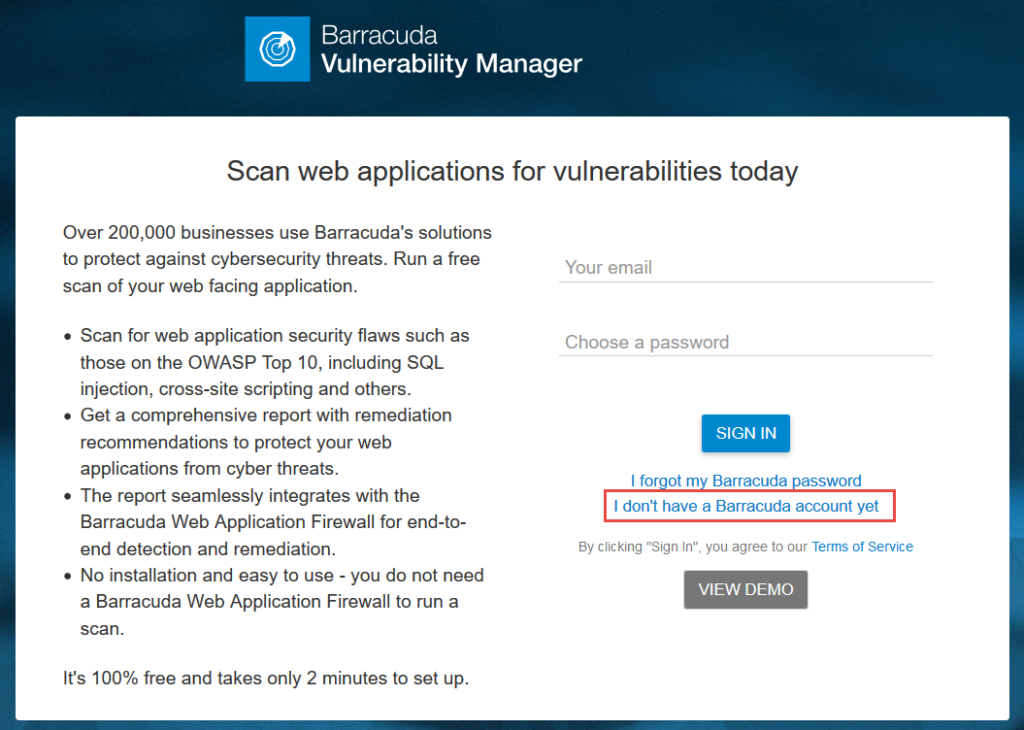

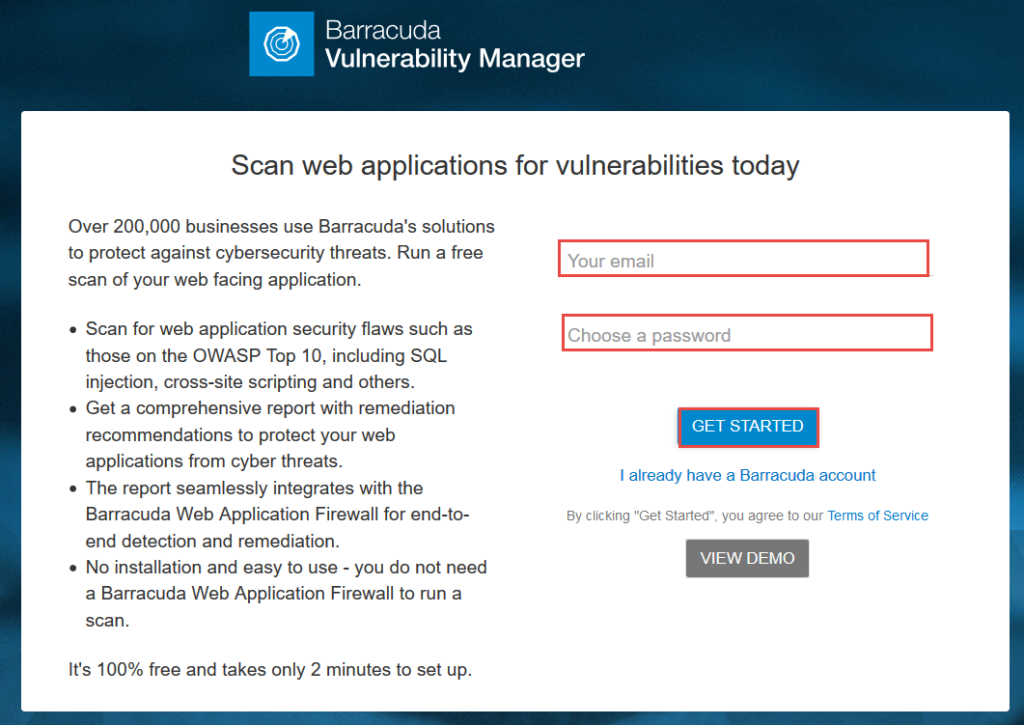

https://bvm.barracudanetworks.com/ へアクセスし、「I don’t have a Barracuda account yet」をクリックします。

メールアドレス、パスワードを設定して、「GET STARTED」をクリックします。

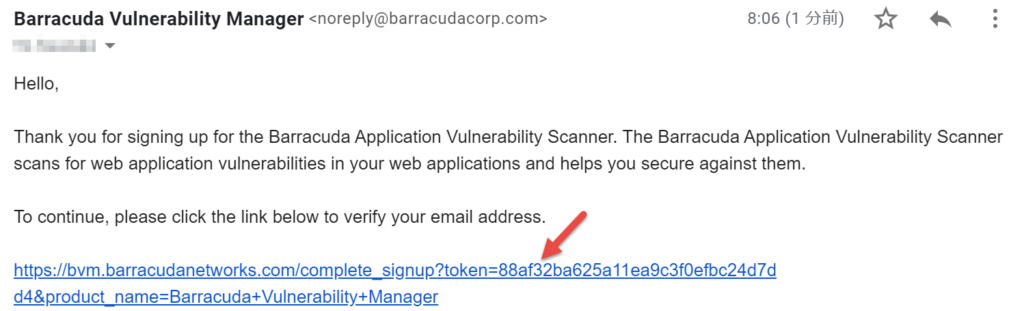

設定したメールアドレス宛にメールが届きます。リンクをクリックして、アカウントの設定ページに移動します。

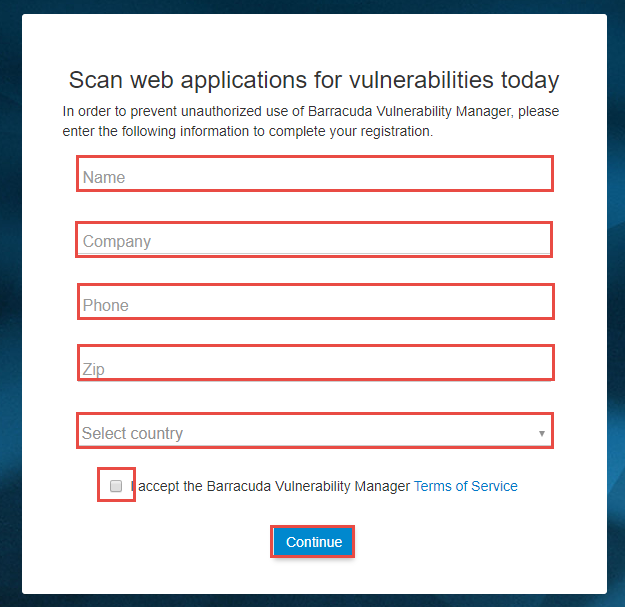

名前、会社名、郵便番号、国名を入力し、「Terms on Service」を確認し、チェックボックスにチェックしたら、「Continue」をクリックします。

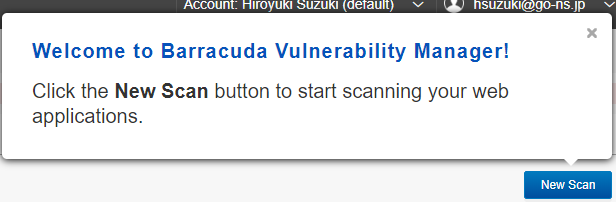

アカウント作成が完了し、「New Scan」をクリックし、スキャン設定に進みます。

スキャン設定

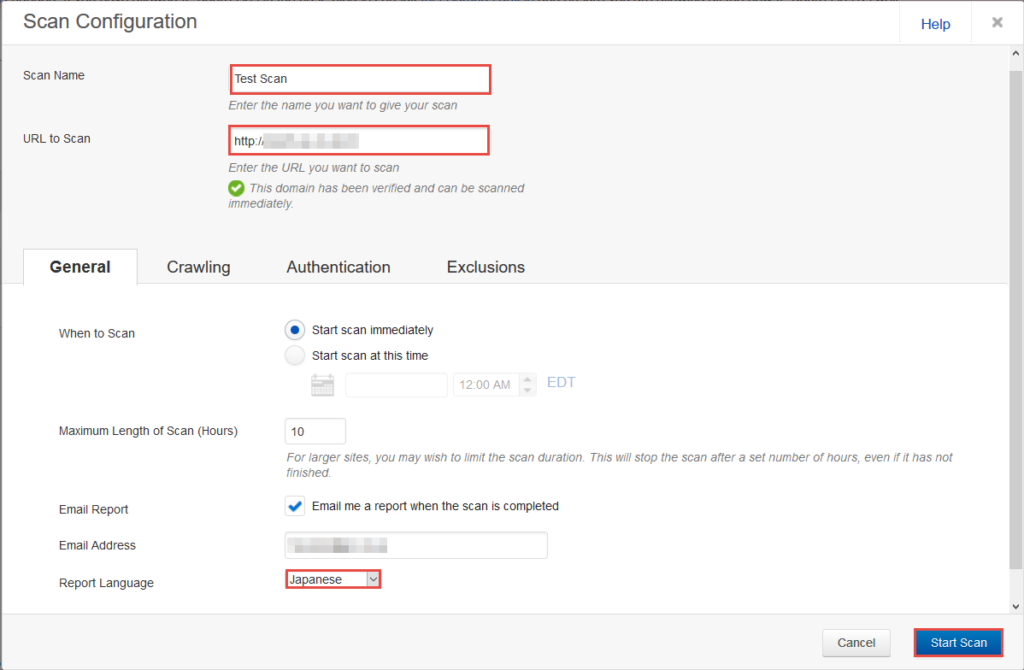

以下の項目を設定し、「Start Scan」をクリックしてスキャンを開始します。セットアップ直後のWordPressの場合、スキャンにかかる時間は、約30分ほどです。

- Test Name:任意

- URL to Scan:スキャンするURLを入力します。

- その他の項目はすべてデフォルト値のまま

アカウントのメールアドレスとスキャンするウェブサイトのドメイン名が異なる場合には、ウェブサイトの管理者であることを証明するための手続きが必要となります。メール、ファイル、メタタグ、DNSレコードの4つの手法が用意されています。

スキャンが終了したら、メールでスキャン結果が通知されます。

スキャン結果の確認

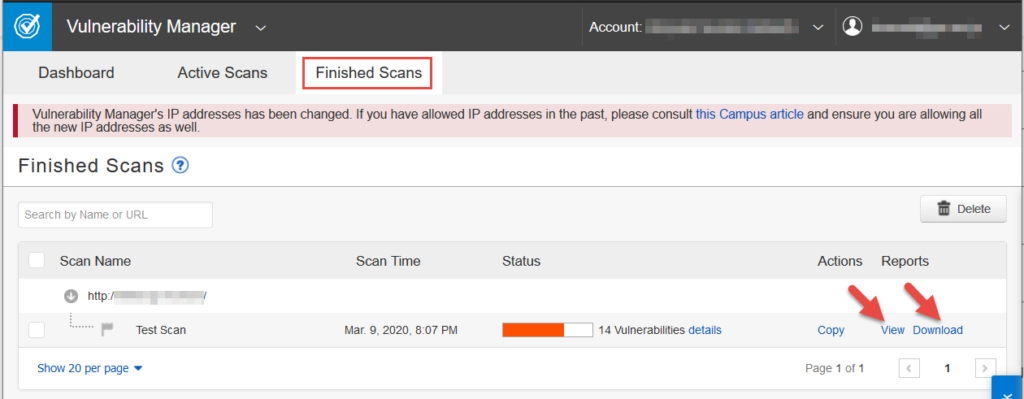

「View」をクリックすることで、スキャン結果をHTMLで確認できます。「Download」をクリックすることで、スキャン結果をPDF、XML、CSVの3種類のフォーマットでダウンロードできます。

おわりに

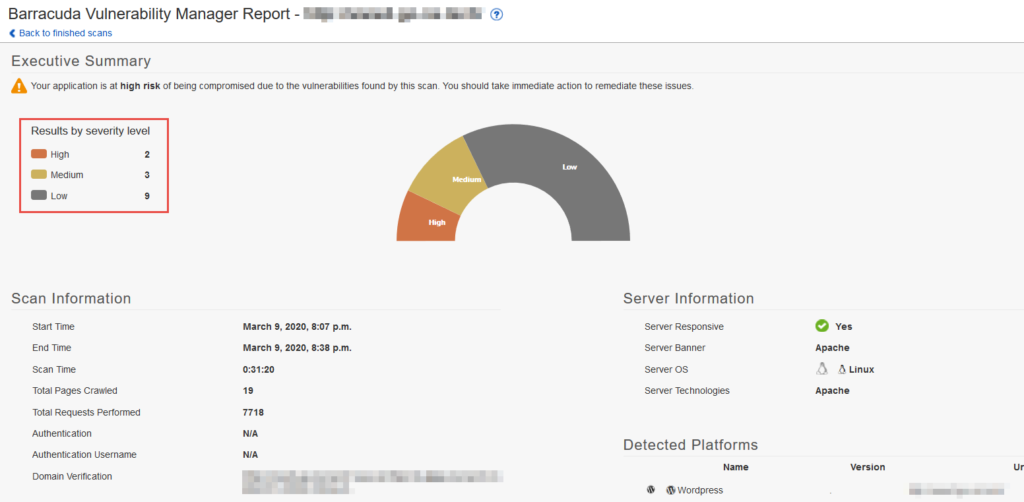

以下がスキャン結果のサマリです。早急な対処が必要なハイリスクの脆弱性が2つも検知されました。

WordPressは、世界で一番使われているCMSなので、ソフトウェアのメンテナンスも頻繁に行われています。セキュアなウェブサイトのためには、ソフトウェアのバージョン情報および脆弱性情報の有無を確認して、必要に応じて対処していくことが必須ですね。ただ、セキュリティに関する情報は専門的な内容なので、対処が必要かどうかを判断して、適切な対応を行うことは専門家でもない限り非常に困難なことです。Web Application Firewall(WAF)を導入することを検討してみるのも1つかと思います。 Barracuda WAF-as-a-Service SMAC Editionなら、 フルマネージドで、 お手頃価格 でお勧めです。

Barracuda WAF as a Serviceは、Webサイトをサイバー攻撃から防御するクラウド型Webセキュリティサービスです。JBサービス株式会社は、企業の情報セキュリティ対策や最適なIT運用のためのご支援・ソリューションをご提供いたします。

スキャンレポートの詳細について興味のある方は、ぜひ、コラムを読んでいただければ幸いです。